Preocupações comuns na implementação IoT (e como respondê-las)

Como convencer seu CEO a investir em IoT (3/3)

Esta é a parte 3 da nossa série de posts "Como convencer seu CEO a investir em IoT ". Na parte 1 , demonstramos alguns vieses organizacionais e institucionais contra IoT . Na parte 2 , explicamos os componentes fundamentais da IoT e os benefícios da implementação. Por fim, nesta parte 3, concluiremos com algumas preocupações comuns e respostas que valem a pena apresentar à liderança.

Preocupações comuns e como responder

Os líderes seniores possuem vasta experiência e habilidades de tomada de decisão comprovadas, o que os capacitou a antecipar riscos. Não há necessidade de testar suas habilidades, mas sim de apoiá-las com possibilidades inovadoras. Aqui estão algumas das preocupações mais comuns sobre IoT e como respondê-las:

Como garantir a segurança dos projetos IoT da sua empresa?

a Eclipse patrocinou uma pesquisa para entender melhor como os desenvolvedores estão criando IoT . Essa pesquisa revelou que quase 50% dos entrevistados apontaram a segurança como sua principal preocupação. Mas, afinal, o que é segurança de dados?

A segurança dos dados consiste em privacidade, integridade e disponibilidade .

A privacidade de dados consiste na capacidade de uma organização gerenciar informações e determinar quais informações são sensíveis e devem ser restritas. A criptografia de dados é uma maneira comum de empresas e indivíduos garantirem a privacidade e consiste em transformar os dados para ocultá-los de pessoas não autorizadas.

A integridade dos dados representa a precisão e a consistência na disponibilização, confiabilidade e utilidade dos dados. Por exemplo, a integridade dos dados é alcançada quando um IoT garante leituras de dados constantes com conectividade e hardware ideais para um determinado ambiente.

Ao mesmo tempo, a disponibilidade refere-se à capacidade de manter um sistema em funcionamento. Na IoT Coisas), por exemplo, a disponibilidade é entendida como a capacidade de acessar uma fonte de dados de backup quando ocorre uma interrupção inesperada.

As empresas podem garantir a privacidade, a integridade e a disponibilidade dos dados IoT utilizando as melhores práticas recomendadas e aderindo aos padrões em cada um dos componentes IoT : dispositivos, conectividade e plataforma IoT .

Aqui estão algumas práticas comuns recomendadas para qualquer desenvolvedor IoT que queira entender melhor a segurança:

- Acesso HTTPS: é um protocolo de segurança usado para proteger um site contra invasores indesejados. Sabe-se que fraudadores usam recursos da web, como HTML ou comandos, para confundir os usuários e levá-los a fornecer informações pessoais inadvertidamente ou a instalar malware ao visitar sites.

- Autenticação baseada em token para APIs de dispositivos : o método tradicional de autenticação baseado em servidor não é recomendado para IoT . Esse método exige que o servidor armazene as informações de acesso (como nome de usuário e senha) e, em seguida, conceda acesso ao cliente que fornecer essas credenciais. Isso representa um risco de segurança caso terceiros obtenham acesso a essas credenciais. Sim, você poderia simplesmente alterar sua senha, mas isso significaria alterar a senha codificada em milhares de dispositivos implantados. Para contornar esse problema, os desenvolvedores de API criaram a autenticação baseada em token , que segue a seguinte lógica:

- O cliente (um dispositivo) solicita acesso com nome de usuário/senha ou chave de API

- O aplicativo valida as credenciais e fornece um token ao cliente

- O cliente armazena esse token e o envia junto com cada solicitação

- O servidor verifica o token e aceita as solicitações

Dessa forma, se uma comunicação for comprometida, o token pode ser revogado no servidor e os dispositivos simplesmente solicitarão um novo token na próxima requisição. Não há necessidade de alterar o firmware de milhares de dispositivos remotos.

- Controle de acesso para clientes e usuários: os administradores do aplicativo podem determinar os níveis de acesso de cada novo usuário dentro do aplicativo. Os administradores podem até especificar se desejam que os usuários editem, criem ou apenas visualizem determinadas informações, dashboards ou widgets.

- Replicação de dados 2X: se você perder as leituras de dados de um dispositivo por algum motivo, você sempre terá a tranquilidade de saber que essas leituras estão armazenadas em paralelo em algum lugar.

- Transporte criptografado: para garantir a privacidade dos dados, os dados enviados dos dispositivos para a nuvem devem ser criptografados para que não possam ser facilmente compreendidos por pessoas não autorizadas.

IoT é financeiramente viável para sua empresa?

Uma das barreiras à adoção de novas tecnologias são os custos iniciais. No entanto, de acordo com o Goldman Sachs , diversos fatores estão transformando a IoT de uma palavra da moda futurista em realidade. O custo de sensores, poder de processamento e largura de banda para conectar dispositivos caiu o suficiente para impulsionar a implantação em larga escala.

- O custo dos sensores caiu de US $1,30 para uma média de US$ 0,60 nos últimos 10 anos.

- Os custos de largura de banda caíram quase 40 vezes nos últimos 10 anos.

- Os custos de processamento caíram quase 60 vezes nos últimos 10 anos.

Portanto, mesmo que sua solução IoT pareça ter um custo maior do que o valor que pode gerar a longo prazo, você ainda deve realizar o projeto; é provável que os preços caiam e você se torne o primeiro participante do seu setor a ter a solução que seus concorrentes consideravam financeiramente inviável.

Será que IoT é apenas uma moda passageira?

Diversos líderes de opinião têm demonstrado especial dedicação e interesse pela Internet das Coisas.

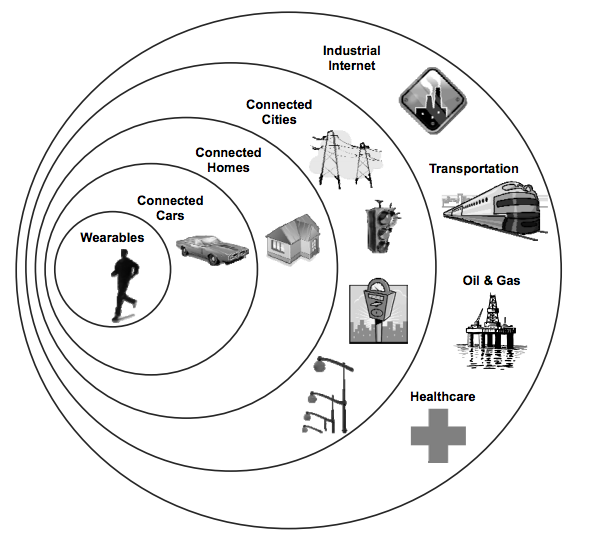

A Goldman Sachs Global Investment Research propôs esses cinco setores verticais para a adoção IoT . Os primeiros a adotá-los (e que já estamos vendo) são os dispositivos vestíveis, os carros e as residências, seguidos de perto pelas cidades e aplicações industriais.

Fonte: Pesquisa Global de Investimentos da Goldman Sachs.

Fonte: Pesquisa Global de Investimentos da Goldman Sachs.

O Goldman Sachs publicou um relatório intitulado " A Internet das Coisas: Entendendo a próxima megatendência ", sugerindo que IoT será a terceira onda da internet, e possivelmente a maior. As duas primeiras ondas foram a internet fixa durante a década de 1990 e a internet móvel ao longo da década de 2000.

O Fórum Econômico Mundial destaca a Internet das Coisas como uma das tecnologias que moldarão a 4ª Revolução Industrial no relatório "O Futuro do Trabalho " (2016), e inclusive dedicou uma pesquisa específica à Internet Industrial das Coisas em colaboração com a Accenture.

Empresas de tecnologia como Google , IBM , Amazon , Samsung e Intel desenvolveram suas próprias plataformas de Internet das Coisas para aproveitar novas aplicações.

As nações também estão dando atenção à Internet das Coisas. O governo francês está implantando uma rede LoRa para garantir conectividade total à internet em toda a França. Enquanto isso, a Alemanha cunhou o termo Indústria 4.0 em um esforço para impulsionar a indústria rumo à 4ª Revolução Industrial.

Como a IoT se encaixa no seu setor?

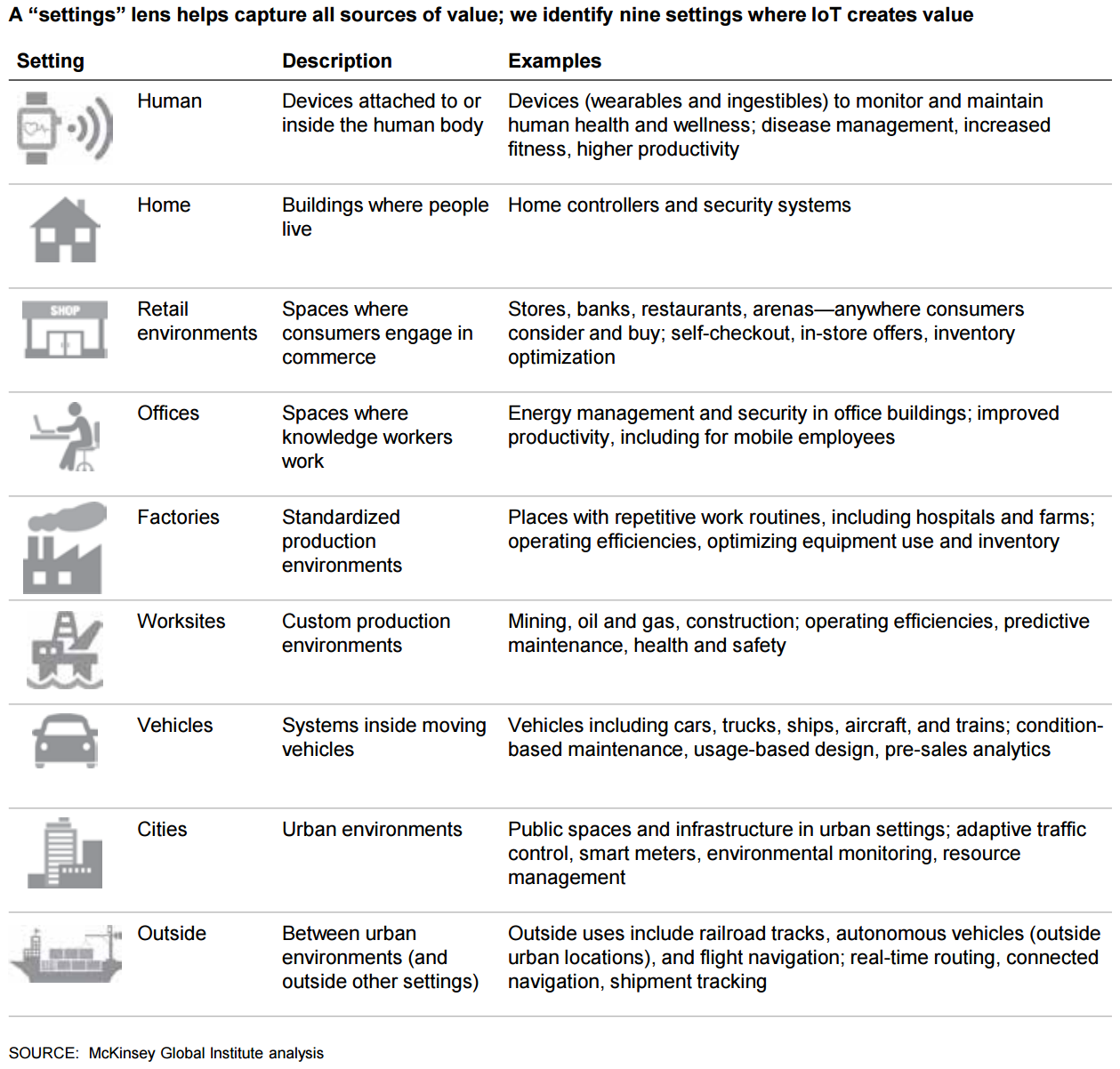

A McKinsey publicou o "Mapeando o Valor Além da Propaganda" para entender o valor econômico da IoT em diversos setores. As conclusões da McKinsey sugerem que IoT tem o poder de impactar direta ou indiretamente todos os setores. Qual é o seu papel na IoT ?

Próximos passos para iniciar seu próprio projeto

Se você conseguiu demonstrar o valor da Internet das Coisas para sua organização, convidamos você a utilizar a Plataforma de Desenvolvimento e Implantação de Aplicativos IoT Ubidots para dar os próximos passos em seus projetos de prototipagem, teste e escalonamento:

Teremos prazer em ajudar você em sua IoT . Entre em contato com a equipe Ubidots - ubidots para quaisquer dúvidas ou solicitações de consultoria.